Usted y su grupo tienen la responsabilidad de diseñar la estructura de servicios que le permitirán a la empresa ABC cumplir con su función misional: Generar soluciones a la medida para empresas que requieran almacenamiento de datos y hosting virtual, mediante la implementación de las políticas de seguridad y otros requerimientos de calidad exigidos por el cliente.

La empresa ABC cuenta con una infraestructura de red de acuerdo a las normas y estándares de cableado internacional, una segmentación lógica de las LAN que la conforman y una optima configuración de los de los equipos activos existentes.

Inicialmente usted debe garantizar que en ABC los empleados cuenten con todos los servicios que les permitan hacer de manera mas eficiente su labor, los cuales son especificados en el Procedimiento 1.

Después, usted debe implementar la estructura de servicios que serán ofrecidos a los clientes, cuyos requerimientos se dan en el Procedimiento 2

La empresa ABC posee en su sede principal 60 equipos, ubicados en diferentes segmentos de red, así:

- Subred A: 10 hosts de usuario final

- Subred B: 5 hosts servidores en plataformas WINDOWS y LINUX.

- Subred C: 30 hosts de usuario final

- Subred D: 15 hosts de usuario final

Se le ha asignado a su grupo de trabajo, como parte del equipo de IT, la tarea de implementar los servicios que se especifican en la tabla:

Tabla de Direccionamiento (VLSM):

Servidor DNS

Configuración del

archivo /etc/bind/named.conf.local

Aquí mostramos el

directorio donde está alojado los archivos de configuración del Servidor DNS,

los archivos de volcado, la ruta del archivo de estadísticas del Servidor DNS y

los reenviadores.

Zona Raíz.

Zona Local Host Directa e Inversa.

Zonas de abc.com, Empresa1.com, Empresa2.com y la inversa de ambas zonas.

Configuracion del archivo db.local que es el archivo directo de la Zona

LocalHost.

Configuración del archivo rev.local que es el archivo inverso de la

Zona Local Host.

Archivo de configuración de abc.directo que es el archivo directo de la Zona abc.com.

Archivo de configuración de empresa1.db que es el archivo directo de la

Zona empresa1.com.

Archivo de configuración de empresa2.db que es el archivo directo de la

Zona empresa2.com

Archivo de configuración de empres1.rev que es el archivo inverso de las

Zonas abc.com, empresa1.com Y empresa2.com.

Archivo /etc/resolv.conf que

es el archivo donde indicamos el nombre del servidor DNS y su Dirección IP .

Servidor DHCP

Asignar dinámicamente a cada uno de los equipos de usuario final:

- Dirección IP

- Puerta de enlace predeterminada (Gateway)

- Nombre de dominio: abc.com

- Servidores DNS

Asignar dinámicamente (a parte de los parámetros ya mencionados) una dirección fija a los equipos servidores.

Configuración del

archivo /etc/dhcp/dhcpd.conf indicando los 4 ámbitos cada ámbito para cada una

de las subredes.

Configuración de las Reservas

Ip en la Subred de los Servidores.

Servidor WEB

PROCEDIMIENTO 2:

Configuración de Servicios de Red relacionados con Web Hosting

Como ya es conocido, la empresa ABC brinda entre otros servicios, alojamiento (Hosting) de aplicaciones WEB. Actualmente la empresa cuenta con Servidores en plataformas Microsoft Windows, pero en días recientes la empresa adquirió un nuevo servidor bajo Linux con el objetivo de ofrecer mayores opciones para sus clientes, la intención de la empresa es ofrecer los servicios de Hosting con las mismas características, independiente de la plataforma.

ABC cuenta con 2 tipos de clientes, los cuales se describen a continuación:

Características para clientes del tipo 1:

- Los clientes de este tipo normalmente alojan dos sitios web. Los sitios que se buscan alojar se llaman www.empresa1.com y sec.empresa1.com, la demanda por parte del cliente es que estos sitios Web deben estar alojados con la misma dirección IP; el sitio www.empresa1.com será de acceso público, mientras que el sitio sec.empresa1.com solo deberá estar disponible para una lista de usuarios con contraseñas que el cliente dispondrá.

- Por alguna razón al interior de la empresa ABC, no se ha previsto el incremento desmesurado del alojamiento web, lo que llevará a que las reservas de asignación de direcciones IP para los servidores se agoten. Actualmente las direcciones IP con que cuentan algunos servidores cambia dinámicamente, por tal motivo se requiere un mecanismo que permita la actualización dinámica de los registros del DNS al momento de cambiar la dirección IP de los servidores.

Características para clientes del tipo 2:

Los clientes de este tipo normalmente alojan dos sitios web, en esta ocasión vamos a tomar el siguiente ejemplo:

- Los sitios que se buscan alojar se denominan www.empresa2.com y conf.empresa2.com. El primer sitio (www.empresa2.com) será usado para fines de divulgación, por lo tanto será de acceso público, mientras que el segundo sitio (conf.empresa2.com) solo deberá estar disponible desde las direcciones IP especificadas por el cliente. El cliente requiere que los sitios estén alojados en dos direcciones IP distintas, y sobra especificar que estas direcciones deben ser diferentes a cualquier Dirección IP empleada con cualquier otro cliente.

- La empresa ABC, lleva a cabo la asignación de direcciones IP para los servidores a través de un servidor DHCP, se requiere que para estos dos sitios se asignen las direcciones IP a través de una reserva.

En ambos casos (los dos tipos de clientes), la empresa ABC ofrece a sus clientes la posibilidad de actualizar sus sitios web a través de FTP, al cual pueden acceder solo después de autenticarse con una credencial administrativa, para ello se debe garantizar que cada usuario tenga el acceso restringido en los servidores única y exclusivamente en el directorio para alojar la página web, por ningún motivo ningún usuario deberá tener acceso a los directorios de otros clientes.

La administración remota de los servidores, deberá contar con una conexión segura a través de SSH, el login remoto solo será permitido a un usuario específico sin privilegios, y solo desde este usuario se puede tomar control administrativo del sistema.

Solucion a los Requerimientos:

1.Observamos los permisos del directorio /etc/httpd/conf/

2.Configuración de la Directiva Virtual Host de www.empresa1.com en el archivo de configuración del Servidor WEB /etc/httpd/conf/httpd. Conf

3.Configuración de la Directiva Virtual Host de sec.empresa1.com en el archivo de configuración del Servidor WEB /etc/httpd/conf/httpd. Conf indicando la autenticación de usuario en los contenedores AuthType, AuthName, AuthUserFile y Require valid-user.

4.Configuración de la Directiva Virtual Host de www.empresa2.com en el archivo de configuración del Servidor WEB /etc/httpd/conf/httpd. Conf.

5.Configuración de la Directiva Virtual Host de conf.empresa1.com en el archivo de configuración del Servidor WEB /etc/httpd/conf/httpd. Conf indicando la autenticación de usuario en los contenedores AuthType, AuthName, AuthUserFile y Require valid-user y las restricciones de IP para el usuario de Direccion IP 192.168.1.86

6. Inicio del servicio WEB.

7.Ingreso al sitio Web www.empresa1.com que no requiere de autenticación de usuario ya que es de acceso público.

8.Ingreso al sitio Web sec.empresa1.com que requiere de autenticación de usuario como se muestra en la imagen.

9. Ya loggeados nos permite ver el contenido del Sitio WEB.

10. Ingreso al sitio Web www.empresa2.com que no requiere de autenticación de usuario ya que es de acceso público.

11. Ingreso al sitio Web conf.empresa1.com que tiene restricción por IP como nos muestra en la imagen.

Servidor FTP

Archivo de

configuración /etc/vsftd/vsftpd.conf indicando que los usuarios anonymous no se

pueden loggear.

Aquí indicamos chroot_list_enable_list=YES

para indicar que los usuarios que

iran enjaulados y en la ruta chroot_list_file=/etc/vsftpd/chroot_list es

la ruta donde están especificados los usuarios enjaulados.

En la línea userlist_enable=YES

indicamos que nos podemos loggear

para el servicio FTP.

En el archivo /etc/passwd mostramos

cuales son los directorios de los usuarios de cada empresa.

Ahora estamos

ingresando el servicio FTP con el FQDN del empresa1.

Ahora estamos

ingresando el servicio FTP con el FQDN del empresa2.

Servidor SSH

Iniciamos la maquina

de Centos.

Iniciamos servicio de

SSH

Iniciando servicio SSH

desde Centos a Debian

Deteniendo el servicio

SSH desde CentOS a Debian y regresando a nuestra maquina CentOS.

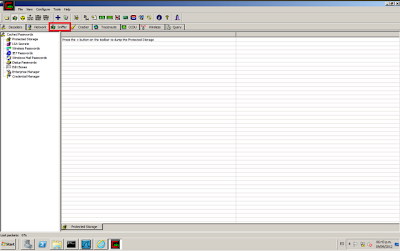

Escritorio Remoto

Aquí estamos en la

maquina real de nuestro PC que tiene un Sistema Operativo de Windows 7

indicando la Dirección IP de la maquina que accesaremos de forma Remota.

Ingresando a Windows

Server R2 desde nuestra maquina real Windows 7

CONCLUSION.

- Tras haber realizado el trabajo Angelo Garcia y Juan David Ayala Sanchez hemos aprendido mucho sobre la auntenticacion de usuarios y restricción por IP de sitios web.

- Otro gran hecho que podemos constatar es como la buena explicación y las ganas de estudiar y salir adelante nos hace cada dia mejores cada día en el ámbito de las redes.

- También en este trimestre pudimos constatar la fragilidad en seguridad de algunos servicios como FTP.